★今日の課題★

パソコンは毎日使用していますが、今日(2022年4月4日)は起動してメールを打つなど仕事をしていると突然、普段目にしないようなプログラムが走り出しました。

MENU

├ 偶然見ていた『プログラムと機能』

├ insyde

├ 公式サイトを閲覧

├ InsydeH2O UEFI BIOS

├ LEGIONのUpdate?

├ この問題は2月1日にリリース

├ InsydeH2O UEFI SMMの脆弱性

├ Lenovo System Update

├ 勝手に再起動するので注意!

├ BIOS update

├ アップデート進捗

├ 再起動(たぶん2回)

├ 前日にバックアップ

├ BIOSアップデート前後比較

├ Lenovoの他機種

├ Lenovo以外でもUpdate

├ 富士通(Fujitsu)

├ hp

├ Hewlett Packard Enterprise (HPE)

├ DELL

├ NEC LAVIE

├ mouse

├ Siemens

├ 開示されていた脆弱性

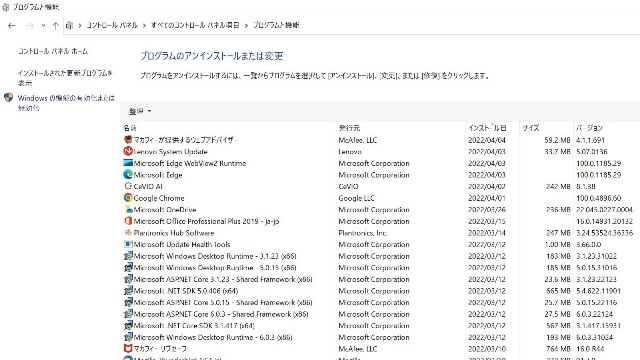

偶然見ていた『プログラムと機能』

今朝はたまたま『コントロールパネル』にある『プログラムと機能』を開いていました。

先週末インストールしたソフトウェア(マインクラフト)が不要になったので、アンインストールしていました。

インストール日順に並べて見知らぬソフトがインストールされていないかもよく確認するのですが、以下の3点はいつ許可したかわからず入っていました。

- マカフィーが提供するウェブアドバイザー

- Lenovo System Update

- Microsoft Edge WebView2 Runtime

いずれも怪しい感じではないのでアンインストールはせずに様子観察としました。

余談ですが、MinecraftはWindows版ではなくNintendo Switch版を買う事にしました。

【参考】Minecraft公式

【参考】Minecraft Windows版

【参考】Minecraft Nintendo Switch版

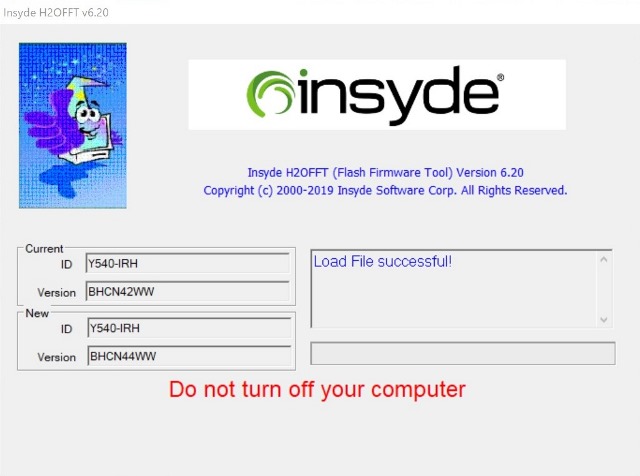

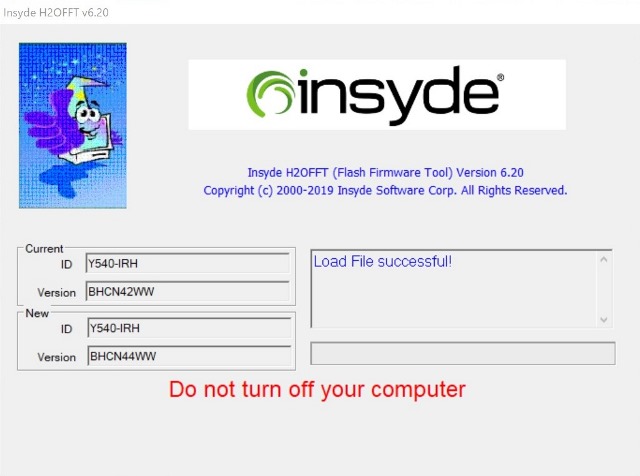

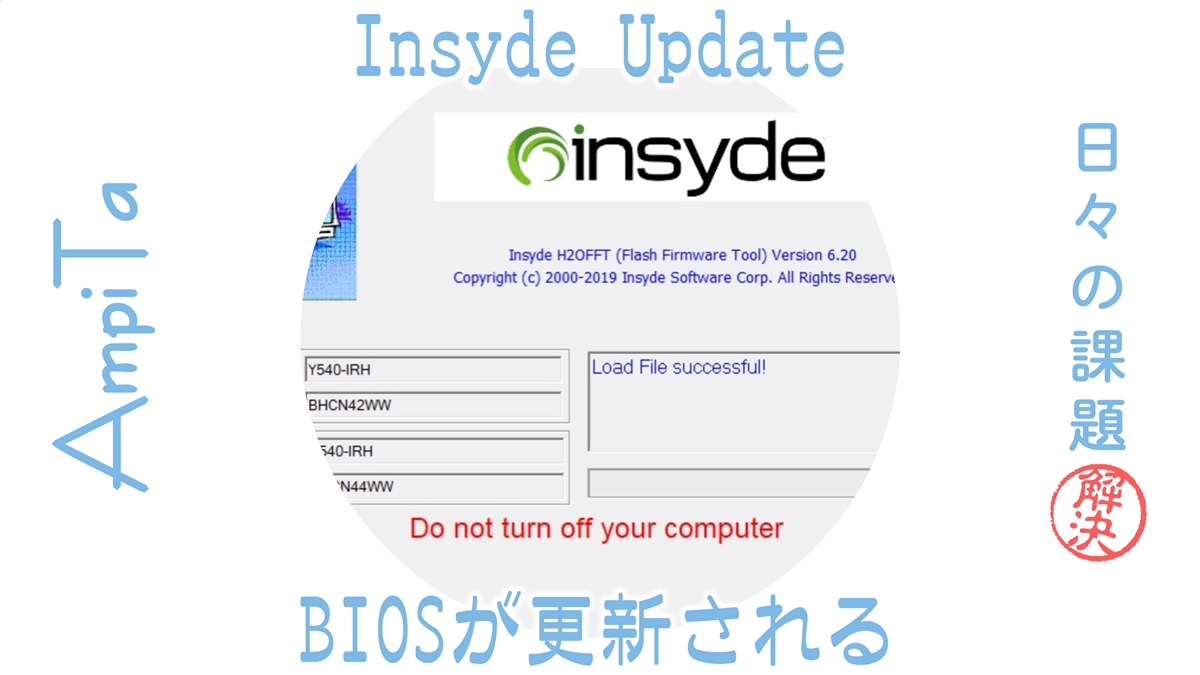

insyde

画面中央に出てきたのが『insyde』というロゴと、アップデートをしていそうなパネルでした。

赤字で『Do not turn off your computer』(パソコンの電源は切らないでください)という警告があるので、何か重要な仕事をしようとしているのはわかりました。

公式サイトを閲覧

まずはinsydeとは何者なのかを知るために公式サイト(https://www.insyde.com)らしきものを開いてみました。

冒頭のメッセージは『With Insyde Software, you’ll get great technology.』でした。

直訳すると『Insydeを使用すると、優れたテクノロジーを手に入れることができます』

これでは『なんのっ?』と突っ込みたくなる感じです。

InsydeH2O UEFI BIOS

サイトを読み進めるとプロダクトのページに”BIOS”という文字が見つかりました。

この”H2O UEFI BIOS”というのはどこかで見たような気がします。

ここで少し安心感が出てきました。

怪しいソフトでは無さそうです。

LEGIONのUpdate?

現在使用中のパソコンはLEGIONのY540という機種で2020年12月に購入しました。

この商品ページには特に情報がありませんでした。

この問題は2月1日にリリース

Insyde社のCTO(最高技術責任者)が顔まで掲載しているセキュリティに関するページでH2O BIOSの脆弱性について公表されていたようです。

そもそも商品名も知らなかったので、まったく知らない話でしたが、公表があります。

【参考】Insyde: Insyde’s Security Pledge

【参考】PC Watch:数多くのPCで採用されているInsyde H2O UEFI BIOSに23個の脆弱性。開示で修正へ(2022年2月3日)

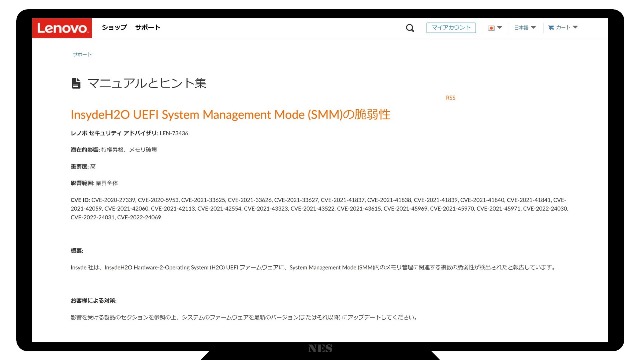

InsydeH2O UEFI System Management Mode (SMM)の脆弱性

Lenovoの公式サイトによると『Insyde 社は、InsydeH2O Hardware-2-Operating System (H2O) UEFI ファームウェアに、System Management Mode (SMM)内のメモリ管理に関連する複数の脆弱性が検出されたと報告しています。』ということでした。

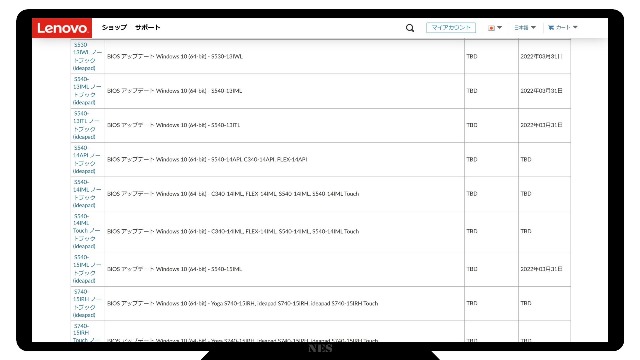

該当商品の中に筆者が使っているLegionのY540も含まれていることがわかりました。

Lenovoの示す重要度は『高』です。

対処は『影響を受ける製品のセクションを参照の上、システムのファームウェアを最新のバージョン(またはそれ以降) にアップデートしてください。』とのことでした。

Y540の修正版リリースは2022年3月31日となっています。この時点から手動でのアップデートはできたのだと思います。

- 製品ページの「ドライバーとソフトウェア」を開く

https://support.lenovo.com - 製品名、またはマシンタイプからお使いの製品を検索

- 左のメニューから「ドライバーとソフトウェア」をクリック

- 「ドライバーの手動更新」をクリック

- コンポーネント別に表示される

- 影響を受ける製品一覧の修正バージョンとサポートサイトの最新バージョンを比較

Lenovoからは、上記の手動の手順の代わりとなる更新管理ツールが提供されています。

PC 製品/ソフトウェア: https://support.lenovo.com/jp/ja/solutions/ht504759

LenovoのBIOSアップデートは下記のページで詳細に紹介されています。

Lenovo: BIOSのアップデート手順 – Windows, マニュアルとヒント集

https://support.lenovo.com/pt/ja/solutions/HT500008

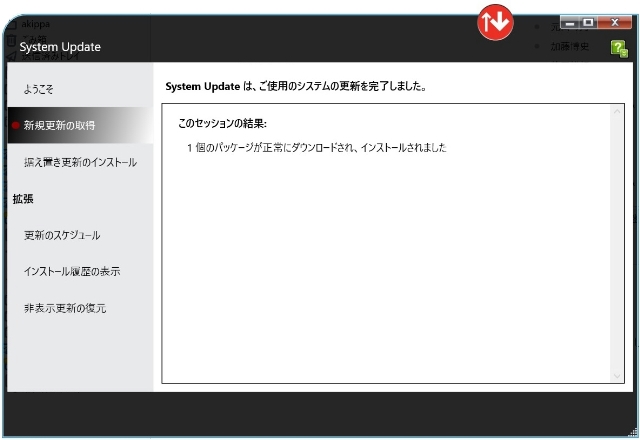

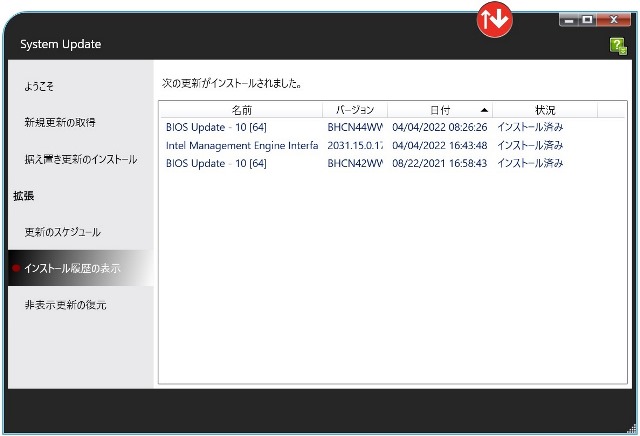

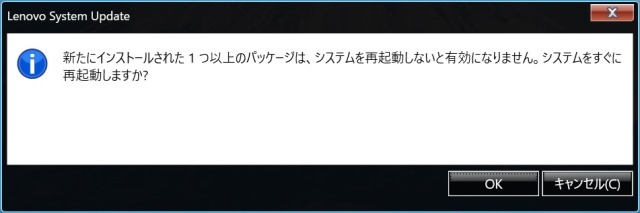

Lenovo System Update

筆者のパソコンには”Lenovo System Update”というものが2022年4月3日を最終更新日としてインストールされた形跡があります。

おそらくこれが今回の”InsydeH2O UEFI”をアップデートした仕組みと関係あると思います。

履歴を表示させると、今日BIOSをアップデートしたことが書かれていました。

勝手に再起動するので注意!

insyde社のアップデートプログラムを実行は、まずファイルのダウンロードから始まります。

このあとは、YesかNoかを決断したらすぐにアップデートが始まり、再起動して使えるようになるまで止まりません。

他のプログラムですと、よく下記のようなものが出て再起動ですが、今回のプログラムはBIOS設定なので、途中での確認はなくなります。

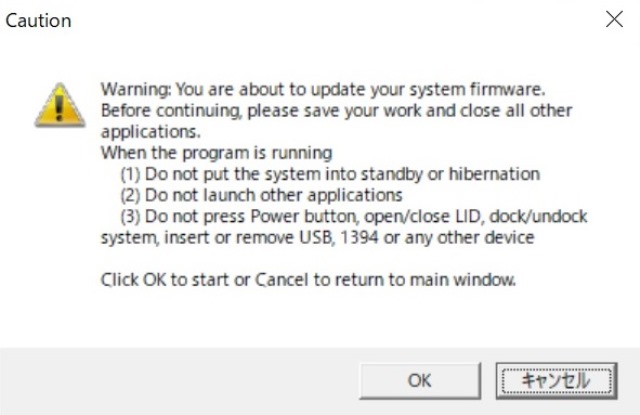

アップデートファイルのダウンロード後には下記の注意文が表示されます。最終確認です。

”Caution”がメッセージボックスのタイトルですが、本文の冒頭は”Warning”です。結構強めの警告文のようです。

この文章には書いてあるのですが、開いているアプリなどは閉じて作業を保存しておきましょうとなっています。

これを無視して『OK』と進んでしまうと、作成中のファイルなどは失われます。

次の起動まで、選択の余地なくアップデート最優先で進みます。

Warining:

You are about to update your system firmware.

Before continuing, please save your work and close all other applications.

When the program is running

(1) Do not put the system into standby or hibernation

(2) Do not launch other applications

(3) Do not press Power button, open/close LID, dock/undock system, insert or remove USB, 1394 or any other device

Click OK to start or Cancel to return to main window.

警告

システムのファームウェアを更新しようとしているところです。

続行する前に、作業内容を保存し、他のアプリケーションをすべて終了してください。

プログラム実行中

(1) システムをスタンバイやハイバネーションにしない

(2) 他のアプリケーションを起動しない

(3) 電源ボタン、蓋(画面)の開閉、システムのドッキング/アンドック、USB、1394、その他のデバイスの抜き差しをしないでください。

OKをクリックすると起動し、Cancelをクリックするとメインウィンドウに戻ります。

BIOS update

Windowsパソコンとしては、かなり重い作業であるBIOS(バイオス)のアップデートが行われます。

もし、ここで何かトラブルがあれば、パソコンは二度と起動しないかもしれません。

できればファイルは全てバックアップを取った上で作業を始めると良いですが、この画面になってからでは手遅れです

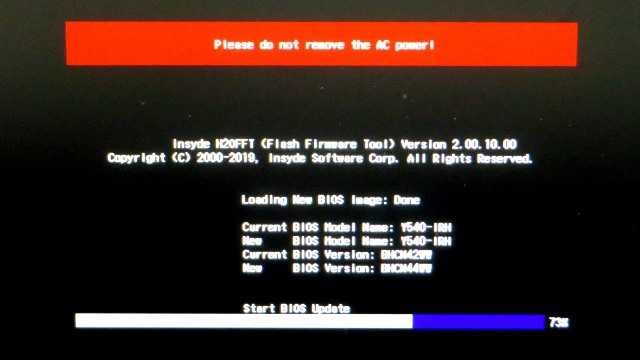

アップデート進捗

最初の画面は”Please do not remove the AC power!”ということでAC電源を抜かないように赤背景/白文字で注意喚起されます。

本文は以下のような内容です。

Please do not remove the AC power!

Insyde H2OSOFT (Flash Firmware Tool) Version 2.00.10.00

Copyright (C) 2000-2019, Insyde Software Corp. All Rights Reserved.Leading New BIOS Image: Done

Current BIOS Model Name: Y540- IRH

New BIOS Model Name: Y540- IRH

Current BIOS Version: BHCN44WW

New BIOS Version: BHCN44WW

先ほどは進捗バーが1本でしたが、ここから2本に増えます。消して、書くという作業が進むようです。

LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FFErase EC ROM [Bank: 176]

Verify EC ROM [Bank: **]

![LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.

EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FF

Erase EC ROM [Bank: 176]

Verify EC ROM [Bank: **]](https://www.ampita.net/wp-content/uploads/2022/04/220404_insyde_update_006b.jpg)

先ほどはErase(消去)、Verty(検証)と作業が進み、次はProgramという作業の進捗が表示されます。

流れからすると”Program”は書き込みだと思います。

LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FFErase EC ROM [Bank: 176]

Verify EC ROM [Bank: 176]

Program EC ROM [Bank: ***]

![LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.

EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FF

Erase EC ROM [Bank: 176]

Verify EC ROM [Bank: 176]

Program EC ROM [Bank: ***]](https://www.ampita.net/wp-content/uploads/2022/04/220404_insyde_update_008b.jpg)

最後は”Program”したものを”Verify”(検証)する作業が入ります。これでBIOSのアップデートプログラムの消去と書込は終わりです。

LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FFErase EC ROM [Bank: 176]

Verify EC ROM [Bank: 176]

Program EC ROM [Bank: 176]

Verify EC ROM [Bank: ***]

![LCFC EC ROM Flash Utility Version : 1.03

Company: Hefel LCFC Information Technology Co, Ltd.

EC ROM Address = FF600000H EC ROM Size = 192K bytes

EC ROM SIGNATURE = 2030383338455449H

EC ACK Is OK.

Device ID : FF FF FE FF

Erase EC ROM [Bank: 176]

Verify EC ROM [Bank: 176]

Program EC ROM [Bank: 176]

Verify EC ROM [Bank: ***]](https://www.ampita.net/wp-content/uploads/2022/04/220404_insyde_update_009b.jpg)

再起動(たぶん2回)

前述の4本目のバーがフルになったあとでパソコンの再起動が始まります。

筆者のパソコンは起動時にキーボードのバックライトが光り、外付けの会議用マイク付スピーカーはパソコンがオフになると”Power off”と鳴るので、おそらく起動した、切れたというタイミングが見えます。

BIOSの書き込みが終わって1回終了したと思います。

そして起動が始まり、間もなく終了して、再起動しました。

最後の起動は普段の起動よりもだいぶ時間がかかりました。

普段は数秒、今回は数十秒かかっています。

起動後は特に何が変わったということもなく、普通に動いています。

前日にバックアップ

宅内にストレージサーバーを置いて、定期的にバックアップを取っているので、パソコンがクラッシュしても失うデータはさほど多くはないようにしています。

今回はアップデートの半日前、前日午後にバックアップをとったばかりでしたので、失うのは多少のメールと、10個程度のファイルです。

新しいファイルも、まだ記憶が新しいのでだいたい再現できると思います。

筆者のパソコンはSSDが2つ搭載されています。1つはOS(Windows)用、もう1つはストレージ用に2TB確保しています。

このストレージ部分をストレージサーバーに複製しています。使用するソフトはSync Toyという無料ソフトです。

BIOSアップデート前後比較

目立って何かが変わった感触はありません。

F2キー

1つ利便性が向上したのは『F2』キーで名前変更ができるようになったことです。

エクスプローラーでファイルを選択した状態で、外付キーボードで『F2』を押すと編集状態になっていましたが、ラップトップ本体のキーボードで『F2』を押しても無反応、『Fn』(ファンクション)キーを押しながら『F2』を押さないとダメでした。

それがこのアップデート後、変わりました。

外付キーボードと同じになりました。

IME単語辞書

正確な話ではないのですが、このアップデート前後でIMEの辞書が抹消され、登録してあった単語がゼロになっていました。

利便性向上のために短縮登録のように使っていたものが突然、変換候補に出なくなったので確認すると、辞書登録件数はゼロ、初期状態になっていました。

OS側のアップデートが原因かもしれないので、何とも言えません。

エレコム マウスアシスタント

マウスは正常に使えます。

自宅用、仕事場用、外出用に計3つのマウスを使っていますがいずれもELECOMのM-XT3URというトラックボールマウスです。

これにはボタンがたくさん付いているので、そのボタンの役割をユーザーが既定することができます。

マウス設定をするためのソフトウェアが『エレコム マウスアシスタント』(ELECOM Mouse Assistant)ですが、これが機能しなくなっていました。

ソフトウェアの画面は開きます。設定もできます。適用ボタンも有効です。

しかしながらマウスにそれが反映されません。

解決策は、ソフトウェアのアップデートです。ソフトウェアの機能としてアップデートが備わっている訳では無いので自分で取りに行く必要があります。

メーカーのホームページからソフトウェアをダウンロードし、インストールすると書き換わります。

これで改善できました。

【参考】エレコム:ELECOM Mouse Assistant

【参考】エレコム:USBトラックボール(親指操作タイプ)M-XT3UR

今回調べてわかったのですが、既にマウスを4回も買っていました。

メインで使うマウスは画像や図面の編集にも使うので、ボールを赤玉に交換しています。

【参考】Amazon:エレコム マウス 有線 トラックボール 6ボタン ブラック M-XT3URBK

Lenovoの他機種

Y540以外にもいくつかの機種でアップデートが必要となっています。

- ideapad 130-14

- ideapad C340-14

- ideapad D330-10

- ideapad Ducati 5

- ideapad Duet 3-10

- ideapad FLEX-14

- ideapad FLEX-15

- ideapad 1-14

- ideapad 1-15

- ideapad 3-14

- ideapad 3-15

- ideapad 3-17

- ideapad 5-14

- IdeaPad Gaming 3-15

- ideapad L3-15

- ideapad L340-15

- ideapad L340-17

- ideapad S145-14

- ideapad S145-15

- ideapad S340-13

- ideapad S340-14

- ideapad S340-15

- ideapad S530-13

- ideapad S540-13

- ideapad S540-14

- ideapad S540-15

- ideapad S740-13

- ideapad Slim 7 Pro-14

- ideapad Slim 7-14

- ideapad Slim 7-15

- ideapad Slim 9-14

- ideapad Yoga 6-13

- ideapad Yoga 7-14

- ideapad Yoga 7-15

- ideapad Yoga 9-14

- ideapad Yoga C940-14

- ideapad Yoga Creator 7-15

- ideapad Yoga S740-15

- ideapad Yoga Slim 7 Carbon

- ideapad Yoga Slim 7 Pro-14

- ideapad Yoga Slim 7-13

- ideapad Yoga Slim 7-14

- ideapad Yoga Slim 7-15

- ideapad Yoga Slim 9-14

- ideapad 3-14

- ideapad 3-15

- ideapad 3-17

- ideapad 5 Pro-14

- ideapad 5 Pro-16

- ideapad 5-14

- ideapad 5-15

- ideapad Creator 5-15

- ideapad Creator 5-16

- ideapad Gaming 3-15

- ThinkBook 15p

- ThinkBook 13x

- ThinkBook 14 G2

- ThinkBook 14 G3

- ThinkBook 14s Yoga

- ThinkBook 15 G2

- ThinkBook 15 G3

- ThinkBook Plus G2

- Lenovo E41-50

- Lenovo E41-55

- Lenovo Legion 5 Pro-16

- Lenovo Legion 5-15

- Lenovo Legion 5-17

- Lenovo Legion 5P-15

- Lenovo Legion 7-15

- Lenovo Legion 7-16

- Lenovo Legion C7-15

- Lenovo Legion Y540-15

- Lenovo Legion Y540-17

- Lenovo Legion Y545

- Lenovo Legion Y7000

- Lenovo Legion Y740-15

- Lenovo Legion Y740-17

- Lenovo Legion Y740S-15

- Lenovo S14

- Lenovo V14

- Lenovo V140

- Lenovo V145

- Lenovo V15

- Lenovo V17

- Lenovo V330

- Lenovo V340

- Lenovo Yoga 730-13

- Lenovo Yoga 730-15

- Lenovo Yoga C740-15

- Yoga Duet 7-13

Lenovo以外でもUpdate

富士通(Fujitsu)

Insyde社のUEFI(InsydeH2O)に関する脆弱性のお知らせ(CVE-2021-41837他)(2022年2月10日掲載/4月1日更新)

https://www.fmworld.net/biz/common/insyde/20220210/

【参考】ARROWS Tab V567/P, V567/R用 BIOS書換データ

hp

Insyde UEFI ファームウェア、2022年2月セキュリティ アップデート(2022年3月4日)

https://support.hp.com/jp-ja/document/ish_5862773-5864690-16

【参考】HP カスタマーサポート – ソフトウェアおよびドライバーのダウンロード

Hewlett Packard Enterprise (HPE)

Insyde H20 UEFI BIOSのセキュリティ脆弱性(2022年2月18日)

https://support.hpe.com/hpesc/public/docDisplay?docId=a00121090ja_jp

DELL

(現在のところ具体的な情報表示はない)

NEC LAVIE

(おそらくInsydeを採用していない)

mouse

(おそらくInsydeを採用していない)

Siemens

SSA-306654: Insyde BIOS Vulnerabilities in Siemens Industrial Products (2022-02-22)

https://cert-portal.siemens.com/productcert/pdf/ssa-306654.pdf

開示されていた脆弱性

Insydeが2月1日に公開していたリストを自動翻訳してみました。翻訳は論文ベースの辞書をAIが作っているというDeepLを使ってみました。

System Management Mode(SMM)、和訳するとシステム管理モードというあたりに脆弱性があるようで、SMMは繰り返し出てきます。

| An unsafe pointer vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler. An attacker can use this unsafe pointer “current_ptr” to read or write or manipulate data into SMRAM. Exploitation of this vulnerability can lead to escalation of privileges reserved only for SMM using the SwSMI handler. CVE-2021-41837 | SWSMIハンドラを登録するSMM(システム管理モード)ブランチには、安全でないポインタの脆弱性が存在します。攻撃者は、この安全でないポインタ “current_ptr” を使用して、SMRAM へのデータの読み書きや操作を行うことが可能です。この脆弱性を利用されると、SwSMI ハンドラを使用した SMM でのみ予約されている特権の昇格が可能となります。 |

| An unsafe pointer vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler. An attacker can use this unsafe pointer “ptr” to read or write or manipulate data in the SMRAM. Exploitation of this vulnerability can lead to escalation of privileges reserved only for SMM using the SwSMI handler. CVE-2021-41838 | SWSMIハンドラを登録するSMM(システム管理モード)ブランチには、安全でないポインタの脆弱性が存在します。攻撃者は、この安全でないポインタ “ptr” を使用して、SMRAM 内のデータの読み書きや操作を行うことが可能です。この脆弱性を利用されると、SWSMI ハンドラを使用した SMM でのみ予約されている特権の昇格が可能となります。 |

| A vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler that does not sufficiently check or validate the allocated buffer pointer(CommBuffer). This can be used by an attacker to corrupt data in SMRAM memory and even lead to arbitrary code execution. CVE-2021-33627 | SMM(システム管理モード)ブランチにおいて、SWSMI ハンドラを登録する際、割り当てられたバッファポインタ (CommBuffer) のチェックや検証が十分でない脆弱性が存在します。この脆弱性を利用され、SMRAM メモリ内のデータを破壊され、さらに任意のコードを実行される可能性があります。 |

| A vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler that does not sufficiently check or validate the allocated buffer pointer(QWORD values for CommBuffer). This can be used by an attacker to corrupt data in SMRAM memory and even lead to arbitrary code execution. CVE-2021-33626 | SMM(システム管理モード)ブランチにおいて、SWSMI ハンドラを登録する際、割り当てられたバッファポインタ (CommBuffer の QWORD 値) のチェックや検証が十分でない脆弱性が存在します。この脆弱性を利用され、SMRAM メモリ内のデータを破壊され、さらに任意のコードを実行される可能性があります。 |

| A vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler that does not sufficiently check or validate the allocated table variable EFI_BOOT_SERVICES. This can be used by an attacker to overwrite address location of any of the functions (FreePool,LocateHandleBuffer,HandleProtocol) to the address location of arbitrary code controlled by the attacker. On system call to SWSMI handler, the arbitrary code can be triggered to execute. CVE-2021-41839 | SMM(システム管理モード)ブランチにおいて、SWSMI ハンドラを登録する際、割り当てられたテーブル変数 EFI_BOOT_SERVICES のチェックや検証が十分でない脆弱性が存在します。これを利用すると、攻撃者が制御する任意のコードのアドレス位置に、任意の関数のアドレス位置を上書きすることが可能です。SWSMIハンドラへのシステムコールにより、任意のコードが実行される可能性があります。 |

| A vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler that does not sufficiently check or validate the allocated table variables EFI_BOOT_SERVICES and EFI_RUNTIME_SERVICES. This can be used by an attacker to overwrite address location of the function (LocateHandleBuffer) to the address location of arbitrary code controlled by the attacker. On system call to SWSMI handler, the arbitrary code can be triggered to execute. CVE-2021-41841 | SMM(システム管理モード)ブランチにおいて、SWSMI ハンドラを登録する際、割り当てられたテーブル変数 EFI_BOOT_SERVICES および EFI_RUNTIME_SERVICES のチェックや検証が十分に行われていない脆弱性が存在します。これにより、攻撃者は関数 (LocateHandleBuffer) のアドレス位置を、攻撃者が制御する任意のコードのアドレス位置に上書きすることができます。SWSMI ハンドラへのシステムコール時に、任意のコードを実行させることが可能です。 |

| A vulnerability exists in SMM (System Management Mode) branch that registers a SWSMI handler that does not sufficiently check or validate the allocated table variable EFI_BOOT_SERVICES. This allows an attacker who is capable of executing code in DXE phase to exploit this vulnerability to escalate privileges to SMM. The attacker can overwrite the LocateProtocol or Freepool memory address location to execute unwanted code. CVE-2021-41840 | SMM(システム管理モード)ブランチに登録される SWSMI ハンドラには、割り当てられたテーブル変数 EFI_BOOT_SERVICES のチェックや検証が十分でない脆弱性が存在します。このため、DXE フェーズでコードを実行できる攻撃者がこの脆弱性を利用し、SMM に特権を昇格させることが可能です。攻撃者は、LocateProtocol または Freepool のメモリアドレス位置を上書きし、不要なコードを実行することができます。 |

A vulnerability exists in System Management Interrupt (SWSMI) handler of InsydeH2O UEFI Firmware code located in SWSMI handler that dereferences gRT (EFI_RUNTIME_SERVICES) pointer to call a GetVariable service, which is located outside of SMRAM. This can result in code execution in SMM (escalating privilege from ring 0 to ring -2). CVE-2020-5953 | InsydeH2O UEFI Firmware のシステム管理割り込み (SWSMI) ハンドラに、SMRAM の外側にある GetVariable サービスを呼び出すために gRT (EFI_RUNTIME_SERVICES) ポインタをデリファレンスするコードが存在する脆弱性があります。その結果、SMM でコードが実行される可能性があります (リング 0 からリング -2 へ特権が昇格します)。 |

| SMM callout vulnerability allowing a possible attacker to hijack execution flow of a code running in System Management Mode. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-43323 | SMMコールアウトの脆弱性により、システム管理モードで動作しているコードの実行フローを乗っ取られる可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM memory corruption vulnerability allowing a possible attacker to write fixed or predictable data to SMRAM. Exploiting this issue could lead to escalating privileges to SMM. CVE-2022-24031 | SMM のメモリ破壊の脆弱性により、攻撃者が固定または予測可能なデータを SMRAM に書き込む可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM memory corruption vulnerability allowing a possible attacker to write fixed or predictable data to SMRAM. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-33625 | SMM のメモリ破壊の脆弱性により、攻撃者が固定または予測可能なデータを SMRAM に書き込む可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM callout vulnerability allowing a possible attacker to hijack execution flow of a code running in System Management Mode. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-43615 | SMMコールアウトの脆弱性により、システム管理モードで動作しているコードの実行フローを乗っ取られる可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM memory corruption vulnerability allowing a possible attacker to write fixed or predictable data to SMRAM. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-42554 | SMM のメモリ破壊の脆弱性により、攻撃者が固定または予測可能なデータを SMRAM に書き込む可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

SMM memory corruption vulnerability allowing a possible attacker to write fixed or predictable data to SMRAM. Exploiting this issue could lead to escalating privileges to SMM. CVE-2022-24030 | SMM のメモリ破壊の脆弱性により、攻撃者が固定または予測可能なデータを SMRAM に書き込む可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM callout vulnerability allowing a possible attacker to hijack execution flow of a code running in System Management Mode. Exploiting this issue could lead to escalating privileges to SMM. CVE-2022-24069 | SMMコールアウトの脆弱性により、システム管理モードで動作しているコードの実行フローを乗っ取られる可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM memory corruption vulnerability allowing a possible attacker to write fixed or predictable data to SMRAM. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-43522 | SMM のメモリ破壊の脆弱性により、攻撃者が固定または予測可能なデータを SMRAM に書き込む可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM callout vulnerability allowing a possible attacker to hijack execution flow of a code running in System Management Mode. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-42113 | SMMコールアウトの脆弱性により、システム管理モードで動作しているコードの実行フローを乗っ取られる可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| SMM callout vulnerability allowing a possible attacker to hijack execution flow of a code running in System Management Mode. Exploiting this issue could lead to escalating privileges to SMM. CVE-2021-42060 | SMMコールアウトの脆弱性により、システム管理モードで動作しているコードの実行フローを乗っ取られる可能性があります。この問題を利用すると、SMM に特権を昇格させられる可能性があります。 |

| Stack overflow vulnerability that allows a local root user to access UEFI DXE driver and execute arbitrary code. CVE-2021-42059 | スタックオーバーフローの脆弱性により、ローカル root ユーザーが UEFI DXE ドライバにアクセスし、任意のコードを実行される可能性があります。 |

Insyde’s Security Pledge: February 01, 2022

今回、突然『Insyde』というブランド名か会社名かわからないロゴとともに、アップデートを始めますというメッセージが出て焦りましたが、パソコンメーカー(Lenovo)からの情報提供にも関連するものがあったので問題なしと判断しアップデートしました。

自身のパソコンにどのようなソフトが入っているか確認していない部分が多いので少々困りますが、今回はどうにかなりました。

ただし、BIOSの書換までするとは思っていなかったので、今後は注意が必要だと思いました。

半日前にバックアップを取ったところだったので、仮にクラッシュしても時間のロスはあっても、データのロストは少ない状態だったので、その点では安心して作業を進めることができました。

バックアップ、重要であることが再認識されました。

最後までお読みいただき、ありがとうございました。

「“Insyde” update. ~今日の課題~ BIOSの脆弱性」への4件の返信

自分は東芝のノートPCでしたが、同じくInsydeのBIOSだったのでサイトに掲載されていたアップデート画面とほぼ同じでした。変化は特に感じませんでしたね。ただ、シャットダウンを休止状態として誤認識する不具合は修正されませんでした。少しでも開くと勝手に電源が入るので厄介です。(BIOSの関連項目を変更するも効果なし、Windows 7→10にして以来この不具合が続く)

正式なアップデートソフトとわかっていても、アップデートの画面で出てくるPC?のキャラクターがどこか怪しい印象を感じてしまいますね…

長文失礼しました。

アプデ画面、信用して良いかわかりづらいですね。

ユーザーが意図せずインストールされている何かつきものなので、メーカーが認めているという公認のチェック方法などがあると良いのですが。

今日もデータのバックアップをしながら、アプデに備えています。

私はmouseのノートパソコンを使用しているのですが、同じ様な案内が来ています。

ちなみに、2022年04月14日付け案内にもかかわらず、BIOSの更新が未だ来ていません。

mouseさんでもInsydeは使われていましたか。確認不足でした。BIOS、異常がなければ良いのですが….正常維持を願っています。